-

行业资讯

INDUSTRY INFORMATION

【导读】

绩效数据已被视为高度敏感的人力资源信息,权限设计直接关系到合规、安全与管理效率。很多HR与信息化负责人都会问:2025年绩效权限管理功能有哪些必须具备的核心模块?扩展功能又该如何规划?本文从权限管理底层逻辑出发,拆解5个核心模块与3类扩展功能,结合政策要求、技术趋势和组织管理实践,为正在规划或升级绩效管理系统的企业提供一套结构化的参考框架。

《个人信息保护法》《数据安全法》生效后,一个现实问题摆在所有HR和IT面前:绩效考核表里那些评分、评价语、改进意见、激励建议,究竟能被谁看到?哪些人“必须看到”,哪些人“最好看不到”?如果设计不当,轻则员工投诉、信任受损,重则合规风险、审计问责。

过去很多企业对绩效系统的理解,还停留在“考核表在线填写”“评分汇总自动计算”等功能层面,权限管理常常被当作一个勾选菜单来处理。但随着组织架构日益复杂(矩阵、项目制、区域 + 事业部并行),以及远程与灵活用工普及,“谁能看到谁的绩效”不再是一个简单问题。

在与多家大型企业交流时发现,同一个问题不断出现:2025年绩效权限管理功能到底应该长什么样?如果不进行系统设计,要么权限过宽,数据裸奔;要么权限太严,业务协同被“卡死”。因此,有必要从“架构”的角度,梳理出一套包括5个核心模块 + 3类扩展功能的设计思路,帮助企业在安全与效率之间找到平衡点。

一、权限管理底层逻辑重构:从“开关”到“枢纽系统”

本模块结论:到2025年,绩效权限管理不再是简单的功能开关,而是连接“数据安全、组织架构和业务流程”的枢纽系统。

如果说以往的权限管理是“谁能登录、谁能查看某个模块”,那么现在的要求至少提升了三个层级:

- 不仅要知道“谁能进来”,还要知道“能看到哪一行、哪一列、哪一句评价”;

- 不仅关注“系统内的访问”,还要关注“数据被导出、共享到哪里”;

- 不仅管理“当前权限”,还要考虑“岗位变化、组织调整后权限如何自动演变”。

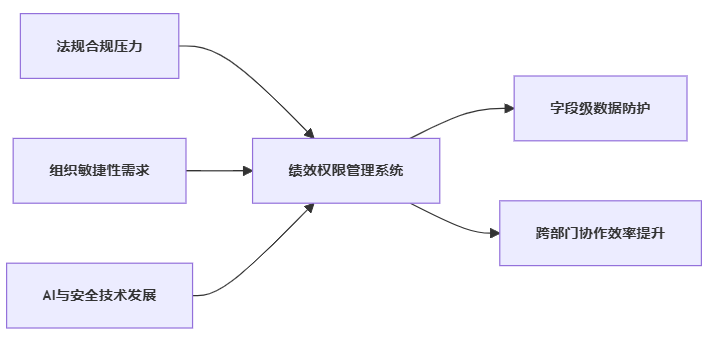

1. 三股力量推动重构

驱动绩效权限管理重构的力量,主要来自三方面:

- 法规合规

以《个人信息保护法》为代表的法规,强调“最小必要”原则和“敏感信息”的严格控制。绩效数据中包含的个人能力、工作评价等,在不少组织的合规评估中已被视为敏感信息。这就要求权限不仅要有“有无”,还要有“必要性说明与审计记录”。 - 组织敏捷化与业务复杂化

传统“职能部门 + 层级汇报”的组织结构正在向矩阵制、项目制演化。一个人可能同时在多个项目中担任不同角色:项目经理、职能主管、指导人。如果权限体系仍然只依赖行政汇报线,就必然出现“该看的看不到,不该看的反而能看”的窘境。 - 技术进步与数字化转型

AI、零信任架构、细粒度访问控制技术愈发成熟,使得动态、精细的权限控制成为现实选择。技术已经足够强大,反而逼迫管理者思考:权限策略本身是否足够清晰、可被建模?

2. 三条核心设计原则

在上述背景下,绩效权限管理至少要遵循三条底层原则:

- 动态化的最小权限原则

不再是一次性设置、长期不变,而是随着岗位、角色、组织成员关系变化自动调整。例如员工从A部门调到B部门,其在旧部门成员绩效上的访问权限应自动回收。 - 权限与组织架构自动映射

手工给每个员工配置权限,在小团队可以勉强维持,一旦规模上百上千就会崩溃。2025年的系统应通过角色、岗位、组织单元与权限策略的绑定,实现“调岗 = 换角色 = 自动换权限”。 - 操作可追溯性为最低基线

任何一次对绩效数据的访问、下载、修改、审批,都需要在后台留下清晰的轨迹。没有可追溯,就谈不上真正的管理与问责。

可以说,如果没有在顶层逻辑上完成这三点重构,再多模块也是“堆功能”而不是“建体系”。

关于权限管理底层逻辑的关系示意:

二、5大核心模块功能解剖:搭好权限“骨架”

本模块结论:绩效权限管理要实现精细、安全、好维护,至少需要在架构上稳定落下5个核心模块。

很多企业的问题,不是没有权限管理,而是:只有一个“大权限模块”,所有配置都堆在一起,既难懂又难维护。我们更倾向于一种“解剖式”划分:把权限体系拆解为五个相互协同的模块,每个模块都有清晰边界与责任。

1. 角色引擎模块:谁在系统里扮演什么角色?

角色引擎是绩效权限管理的起点。

核心职责:

- 管理系统中所有“角色类型”,如:普通员工、直接上级、跨部门项目经理、HRBP、HRD、用工单位负责人(外包场景)等;

- 建立“岗位/职级/职务”与角色之间的自动映射规则,避免逐人设置。

关键设计要点:

- 动态角色库:

除了预置常规角色(员工、直线经理、HR等),还支持自定义角色,例如“轮岗导师”“绩效申诉处理人”等,以应对未来制度调整。 - 岗位职责–权限自动匹配算法:

不是简单按照部门和职级,而是通过岗位说明书、职责标签与角色模板的匹配,实现自动分配。例如:凡是标记为“项目管理”的岗位,自动具备项目组内绩效的查看审批权限。

根据过往案例中总结的经验是:角色层如果没设计好,后续所有权限配置都会变成“人肉补丁”。

2. 权限配置中心:权限策略的“大脑”

角色解决“谁”的问题,权限配置中心解决“能干什么”的问题。

核心职责:

根据业务与合规要求,定义并维护一套可视化、可复用的权限策略模型,做到“一处配置,多处生效”。

四维权限矩阵

建议将权限拆成四个维度进行配置:

- 对象(What):

整个绩效周期、某类表单、某个员工群体、具体绩效指标、单个字段(如“绩效总分”“奖金系数”“评语”等)。 - 操作(How):

不再是简单的“查看/编辑”,而是至少区分:查看、编辑、审批、导出、下载、打印、共享、删除等。 - 范围(Where):

行政部门、项目团队、区域、事业部,或多维组合。 - 时效(When):

长期有效、仅在某考核周期内有效、某个节点(如申诉阶段)才开放的临时权限。

下面以表格方式对比传统模式与进阶模式的差异:

权限矩阵配置进化示意表:

| 权限维度 | 传统模式 | 2025进阶模式 |

|---|---|---|

| 控制对象 | 整个绩效表 | 单个员工、单个指标/字段 |

| 操作类型 | 查看/编辑 | 查看/编辑/审批/导出/下载/共享/删除 |

| 生效范围 | 固定部门 | 行政部门 + 项目组 +虚拟组织 |

| 时效控制 | 设置后长期有效 | 与考核周期绑定、到期自动失效 |

字段级权限开关是2025年非常关键的能力。例如:

- 直线经理能看到团队成员的绩效总分和评语,但看不到“奖金金额”;

- 项目经理只能看到项目相关绩效指标,不能看到员工在其他项目或本职部门的评价。

3. 实时访问控制模块:在“用”的瞬间做判断

配置是静态的,访问控制是动态的。

核心职责:

在用户每一次访问绩效数据时,根据实时上下文进行权限判定和处理,而不是仅依靠后台的“平面配置”。

关键能力包括:

- 上下文感知引擎

将登录地点、设备类型、网络环境、访问时间等信息纳入判断:- 异常地点访问(海外、非常规城市)要求更严格的二次认证;

- 非工作时间的大批量下载行为触发风控预警甚至临时冻结。

- 敏感数据动态脱敏

即使有查看整体绩效的权限,也可以对特定字段进行实时脱敏处理,比如展示为区间等级(A/B/C)而非具体分值或金额。

从实践看,“配置中心 + 实时控制”这对组合,是实现零信任理念在绩效场景落地的关键。

4. 审计追踪模块:把“谁做了什么”记录清楚

在强监管环境下,没有审计,就没有真正意义上的权限管理。

核心职责:

记录所有涉及绩效数据与权限变化的操作行为,并支持审计分析与报表输出。

关键设计要素:

- 操作六要素记录

至少包括:- Who:哪个账号/哪个身份;

- When:具体时间;

- Where:IP/设备/位置;

- What:访问或变更了哪些数据;

- How:通过何种方式(导出、API、前端界面等);

- Result:操作结果(成功/失败/被拦截)。

- 异常行为识别与告警

通过规则或简单的模型识别:- 短时间内对大量员工绩效进行导出;

- 非常规角色访问敏感字段;

- 审批人频繁越权查看非本责任范围人员的绩效。

这里可以适度引入AI算法做辅助,但一个更务实的做法是:先用规则 + 报表把基本情况跑顺,再逐步上AI。

5. API治理模块:堵住“系统之间的数据黑洞”

在多系统并存的环境下(如绩效系统与薪酬系统、BI平台、集团级人力资源共享平台等),最大的风险往往不在系统内部,而在“系统对接的接口”上。

核心职责:

统一管理绩效数据对外的“出口权限”,确保任何系统、任何接口要访问绩效数据,都必须遵守统一的权限策略与审计要求。

关键要点:

- 将外部系统也视为“角色”,为其配置可访问的数据类型与范围;

- 对API调用同样记录日志,纳入审计追踪;

- 对涉及敏感绩效数据的接口调用,增加频次限制与结果脱敏机制。

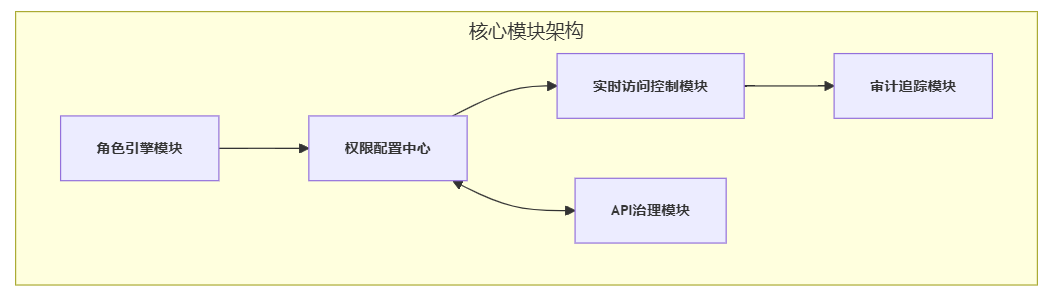

5大核心模块协同架构示意:

从整体看,这5个模块共同构成了绩效权限管理的“骨架”:

- 角色引擎定义“谁”;

- 权限配置中心决定“能做什么”;

- 实时访问控制保障“在什么条件下能做”;

- 审计追踪记录“做了什么”;

- API治理管住“对外怎么做”。

只在单一点发力,很难建立可持续的权限治理能力。

三、3类扩展功能:把“管理成本”变成“智能资产”

本模块结论:在核心模块之上,AI权限管家、零信任接入、自助式权限平台三类扩展功能,是从“可用”走向“好用”的关键。

不少企业落地了权限体系后,会发现一个新问题:运维成本很高。岗位频繁调整、组织频繁变动、项目组织大量存在,让权限变更工单堆积在IT或HR共享中心。扩展功能的价值,就是要把这些重复劳动变成“可学习、可优化的智能资产”。

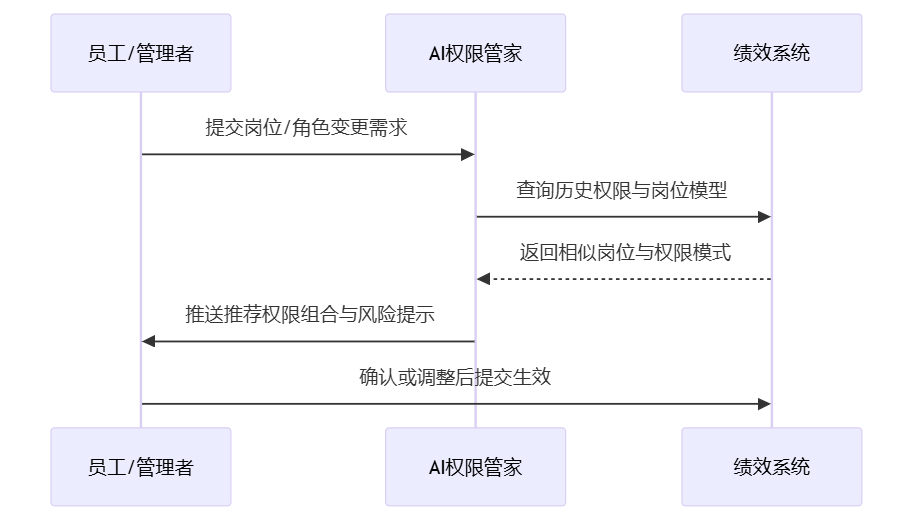

1. AI权限管家:从“人配权限”变成“系统建议,人决策”

核心目标:利用AI降低权限配置与运维的人工成本,同时提升安全性。

主要能力可以包括:

- 智能权限推荐

- 员工调岗、晋升、跨部门轮岗时,系统扫描其历史角色、类似岗位权限模式,结合标准岗位模型,自动给出一份“推荐权限包”,由HR或直线经理确认。

- 对新设岗位或新角色,借助相似岗位/组织的历史经验进行初始化推荐。

- 异常访问实时阻断

- 当检测到非工作时间的大批量导出行为、罕见组合的访问请求(例如外部顾问账号尝试访问内部绩效数据)时,AI权限管家可触发多级响应:弹窗二次确认、短信验证、临时冻结账号等。

一套典型的“AI权限管家”工作流程,可以这样理解:

基于上述内容得出的判断是:AI不应该替代最终权限决策,而应成为“建议与风险提示引擎”,把大量重复判断交给机器,让人类决策者只处理“有分歧、有风险”的案例。

2. 零信任接入网关:让“内部系统”也不再天然可信

传统安全思路是“内网可信、外网不可信”。但多起数据泄露事件表明,真正的风险往往来自内部误用或滥用。零信任理念的引入,是绩效权限管理迈向更高安全等级的一步。

在绩效场景下,零信任接入网关可以做什么?

- 多因子认证与设备识别

- HRD、高管等拥有高敏感权限的账号,必须绑定多种认证因子(如手机、OTP、或企业指定设备);

- 新设备、非常规终端(自带设备等)首次访问时,需要额外验证和审批。

- 微隔离策略

- 即使在HR系统内部,也不允许任意模块之间自由横向访问。

- 例如:绩效模块与人员档案、薪酬模块之间,通过网关进行细粒度访问控制,杜绝“顺藤摸瓜式”的数据浏览。

在不少中大型企业实践中,零信任接入往往先在财务、核心业务系统上线,绩效等HR模块紧随其后。这既是安全考虑,也是对员工隐私保护态度的一种明确表达。

3. 自助式权限平台:把简单问题交还给业务一线

权限治理如果完全集中在IT或HR手中,不仅慢,也容易“脱离现场”。自助式权限平台的目标,是在可控范围内,把部分权限管理权下放给业务一线。

可以考虑包含以下能力:

- 管理者发起的临时权限申请

比如:项目验收阶段,需要让外部顾问临时查看项目组成员绩效结果,仅在某一时间段内有效。系统提供“临时权限申请单”,由上级与HR共同审批,自动记录时效,到期收回。 - 员工自助查看数据访问记录

员工可以在个人中心看到:“最近3个月,有哪些人、在什么时间访问过我的绩效数据(范围以法规允许为限)”。

这种透明机制,一方面提高员工信任度,另一方面也形成对管理者的一种“隐性约束”。 - 标准化权限申请模板

对常见场景(新员工入职、轮岗、离职交接、组织重组等)形成模板,业务方只需选择场景、补充关键信息,系统自动根据策略生成权限变更单并流转。

从管理角度看,自助式平台的本质,是把规则做重,把流转做轻:

- 规则集中在权限配置中心统一维护;

- 流转分布在各业务线自助发起,HR做“规则守门人”。

四、实施路径与风险规避:分阶段把复杂问题做简单

本模块结论:与其一次性“上完所有模块”,不如按照基础能力 → 智能扩展 → 生态集成三阶段演进,同时管理好三类典型风险。

很多项目失败,不是因为技术不成熟,而是试图在第一个版本里做完所有事。我们更推荐的是“分阶段演进”的路线。

1. 三阶段实施路径:从基础设施到生态能力

- 阶段一:搭建基础骨架——角色体系 + 审计日志

- 梳理组织结构、岗位体系,建立角色引擎;

- 明确“谁在什么场景下,最低限度需要看到哪些绩效信息”;

- 打通日志与审计能力,让所有访问行为先被“看见”。

- 阶段二:加载智能扩展——AI + 零信任组件

- 在基础权限策略稳定后,逐步引入AI权限管家,先用在“推荐”而不是“自动执行”;

- 开始将高敏感角色、高风险操作纳入零信任接入框架,分批推进。

- 阶段三:生态集成——与薪酬、BI等系统统一治理

- 将绩效数据对外接口纳入API治理模块;

- 在BI平台中,同步应用绩效权限策略,避免“在绩效系统里限制了,在BI里却全部可见”。

这三步的逻辑是:先把门框搭稳,再装门锁,最后考虑门如何接入更复杂的安防系统。

2. 三大典型风险与防控思路

在实施过程中,常见的坑主要集中在三类:

权限过度收敛:协作效率被压垮

出于“求稳”,有些项目会把权限收得很严,导致项目经理、业务负责人等看不到需要的数据,只能不断找HR导出报表。对策思路:

- 通过“必需性分析”划定每类角色的最小视图;

- 建立“临时权限 + 审计记录”机制,用短时开放替代长期放权或完全拒绝。

权限孤岛:各系统各搞一套策略

绩效系统有自己的策略,薪酬系统又是另一套,BI再单独一套。结果是:- HR认为已经控制了敏感数据,业务却在另一个系统绕开了限制;

- 审计时很难讲清全链路的数据访问情况。

对策思路:

- 以“员工 + 组织 + 角色”为统一主体,在集团层面制定统一的权限治理规范;

- 通过API治理模块,把绩效权限策略“复制”到相关系统或至少建立映射。

AI误判与过度依赖:算法成了“黑箱拍板人”

如果把太多权限决策交给AI自动执行,在算法不成熟或数据不充分时,很容易造成误判,要么放得太宽,要么卡得太紧。对策思路:

- 明确AI的定位为“建议 + 风险提示”,在人机协同模式下长期运行;

- 对关键权限变更设置人工复核环节;

- 定期回顾AI建议的准确率,进行策略迭代。

3. 用量化指标监测“权限管理健康度”

为了避免权限管理沦为“感觉工程”,企业可以建立一套简单的健康度指标体系,定期体检。

示例评估表如下:

| 评估维度 | 指标项 | 参考健康阈值(示意) |

|---|---|---|

| 安全可控性 | 敏感绩效字段泄露或误发事件 | 目标:季度为0 |

| 管理效率 | 权限工单平均处理时效 | 目标:< 4小时 |

| 用户体验 | 权限申请一次性通过率 | 目标:> 85% |

| 合规保障 | 内外部审计发现的权限相关问题数 | 趋势持续下降 |

这些指标本身并不复杂,但一旦被持续记录和复盘,就能帮助管理层判断:

- 权限是“收得太死”还是“放得太松”;

- 管理流程是不是过于繁琐;

- 哪些部门或系统是“高风险区”。

结语:回到“2025年绩效权限权限管理功能有哪些”的核心问题

回看开篇那个问题:2025年绩效权限管理功能有哪些?很多人原本期待的是一个“功能清单”,但真正有价值的,是一套“架构与演进思路”。

结合全文,可以概括为三层要点:

- 从逻辑层看:

绩效权限管理的角色,已经从“菜单开关”升级为连接合规、安全、组织架构与业务流程的枢纽系统。设计时必须同时考虑法规要求、组织敏捷性与技术可行性。 - 从功能层看:

- 5个核心模块构成权限管理的骨架:

角色引擎模块、权限配置中心、实时访问控制模块、审计追踪模块、API治理模块; - 3类扩展功能则帮助企业降低管理成本、提升体验:

AI权限管家、零信任接入网关、自助式权限平台。

- 5个核心模块构成权限管理的骨架:

- 从实施层看:

不是一蹴而就的大项目,而是一个分阶段演进的过程:- 先建好基础骨架,保证“进得来、看得见、查得到”;

- 再逐步叠加AI与零信任能力;

- 最后在组织生态内实现统一的权限治理。

如果要给HR和管理者一份简明的行动建议,我们会提三点:

- 先诊断,再设计:

先用简单的清单和访谈,梳理“当前谁能看到谁的绩效”“哪些人其实不该看到”,明确问题集中在哪些环节。 - 搭出“5+3”蓝图,再分期落地:

按照5个核心模块 + 3类扩展功能的逻辑,画出适合本企业的目标架构图,然后倒推分期目标与项目计划。 - 把权限当作“长期治理工程”而非一次性项目:

建立跨HR、IT、法务/合规部门的权限治理机制,定期复盘指标、修订策略,让绩效权限管理随组织的发展一起演化。

当企业真正把绩效权限管理视作“组织基础设施”来规划和建设时,“2025年绩效权限管理功能有哪些”这个问题,就不再只是系统选型的对比项,而会成为组织治理成熟度的一面镜子。